Hardware mit Hintertür

Geschrieben am 06.02.2018 von HNF

In den 1990er-Jahren verbreitete sich das Internet über die ganze Welt. Seitdem spähen Geheimdienste und Polizeibehörden Daten aus, die auf privaten Computern liegen. Das geschieht durch Überwachen von Netzen und Lesen von Speichern, zum Beispiel mit einem Trojaner-Programm. Gibt es auch Chips mit einer eingebauten Spionage-Funktion, von denen die Benutzer des Computers gar nichts wissen?

Seit Januar ist die Schreckenskammer der Informatik um zwei Bewohner reicher – Meltdown und Spectre. Es handelt sich um Schwachstellen in weit verbreiteten Mikroprozessoren, über die ein Angreifer Zugang zu den Daten im Prozessor erhält. Hierzu reichen relativ einfache Programme, die über das Internet an den Computer geschickt werden.

Die Einfallstore solcher Attacken bilden die festgelegten Prozeduren, mit denen die Daten im Chip hin und her fließen. Somit wurde ein Alptraum der IT-Techniker plötzlich zur Realität – eine Hardware mit eingebauter Sicherheitslücke. Wobei wir einmal offen lassen, ob jene Prozeduren aus vernünftigen technischen Gründen so angelegt wurden oder in Absprache mit Geheimdiensten. Denn die interessieren sich seit langem für technische Möglichkeiten, die Einblicke in fremde Computer verschaffen.

In der Kryptologie, der Kunst der Verschlüsselung, haben solche Hintertüren Tradition. Ab 1945 gab England deutsche Enigmas an befreundete Nationen und ehemalige Kolonien ab. Dass man Enigma-chiffrierte Nachrichten mitlesen konnte, wurde allerdings verschwiegen. 2015 kam heraus, dass die Schweizer Crypto AG den englischen und den amerikanischen Geheimdienst über ihre Verkäufe genau informiert hatte. Und bestimmte Länder erhielten nur Crypto-Maschinen, deren Codes jene Dienste leicht knacken konnten.

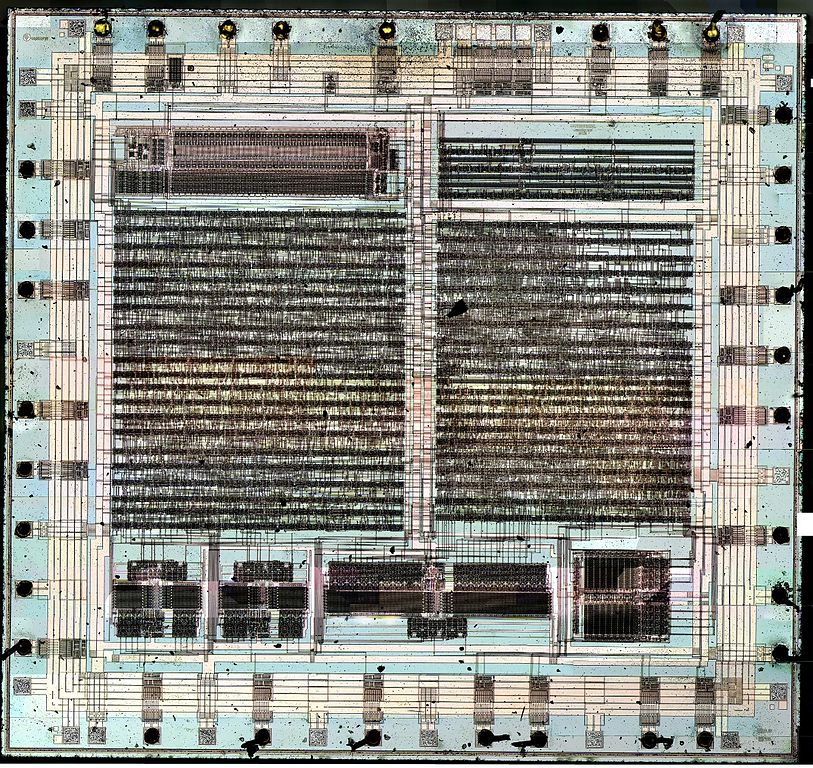

Vor 25 Jahren, am 16. April 1993, verkündete US-Präsident Bill Clinton die Existenz des Clipper Chip. Er chiffrierte digitale Telefongespräche; das zugehörige Chiffrierverfahren EES lieferte die National Security Agency. Die schlechte Nachricht war, dass ein Benutzer den persönlichen EES-Schlüssel bei staatlichen Behörden hinterlegen musste. Es entbrannte eine wilde öffentliche Debatte, wenig später wurden im Algorithmus kryptologische Fehler gefunden. Das bedeutete das Ende der Clipper-Fahrt; heute ist der NSA-Chip Geschichte.

Peinliche Niederlage für die NSA: der Clipper Chip (Foto Travis Goodspeed CC BY 2.0)

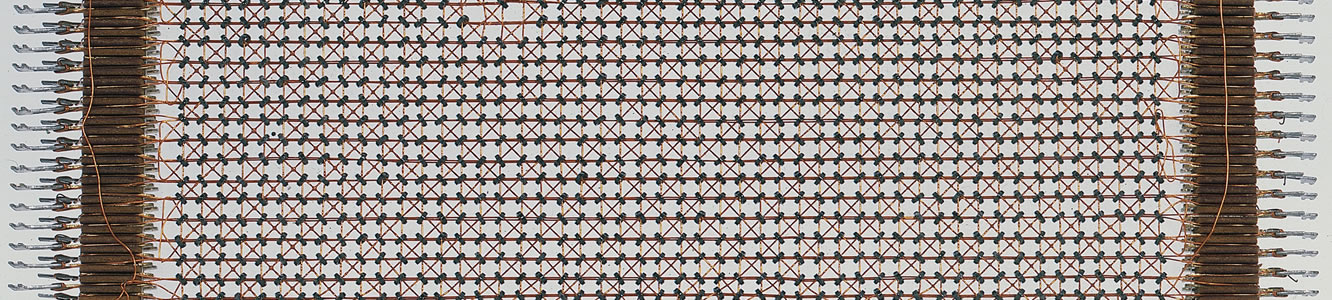

Im Mai 2012 entdeckten die englischen IT- Experten Sergei Skorobogatov und Christopher Woods eine Hintertür in einem Chip von Actel. Die Firma sitzt im Silicon Valley; 2010 wurde sie von der südkalifornischen Chipschmiede Microsemi übernommen. Das betroffene Actel-Modell ProASIC3 gehörte zur Kategorie der programmierbaren Logikschaltungen oder FPGAs. Nach Angaben der beiden Forscher war der Schaltkreis der Hintertür fest ins Silizium eingebrannt; er hätte im Ernstfall geschützte Bereiche geöffnet.

Gerüchteweise hieß es, das Türchen wäre von den Chinesen in den Chip eingesetzt worden. Actel und Microsemi dementierten sämtliche Vorwürfe; seitdem hat man nichts mehr von der Affäre gehört. Dagegen bekannte der IT-Hersteller Cisco im Januar 2014, dass vier seiner Router-Modelle Sicherheitslücken aufwiesen. Laut Cisco wären die Router von einer Tochterfirma gekommen, die man inzwischen wieder abgestoßen hätte. Zum Stopfen der Löcher wurde eine kostenlose Software zur Verfügung gestellt.

Seit einigen Jahren diskutiert die Branche über Geheimtüren in einen Mikrocontroller des Chipgiganten Intel. Mikrocontroller enthalten den zentralen Prozessor und bearbeiten noch diverse andere Aufgaben. Besagter Chip bildet die Hardware-Basis der Intel Management Engine, eines Systems zur Fernwartung von Computern. Im Mai 2017 beichtete Intel eine Sicherheitslücke namens SA-00075 und gab Tipps zur Ersten Hilfe. Im August beschrieben russische Sicherheitsexperten Wege, um die Management Engine abzuschalten.

Schließen wollen wir mit einer Meldung vom letzten Monat. Demnach fand der chinesische IT-Hersteller Lenovo undokumentierte Zugänge in seinen eigenen Netzwerk-Schaltern. Sie führten in das Jahr 2004, als die Geräte noch von der kanadischen Firma Nortel gefertigt wurden. 2009 ging Nortel mit einem Riesenskandal bankrott. Wahrscheinlich wurden die Hintertüren für einen amerikanischen Kunden angelegt. An die heutige Kundschaft verschickte Lenovo ein hoffentlich hilfreiches Security Advisory.

Und die Moral von der Geschicht? Downloade verdächtige Mail-Anhänge nicht!

Geheimdienste suchen sicherlich auch selbst aktiv nach möglichen neuen Hardware Exploits und sind vermutlich eher wenig motiviert ihre Erkenntnisse mit Hersteller oder Öffentlichkeit zu teilen, falls eine Schwachstelle gefunden wurde.