Der Geheimschreiber von Konrad Zuse

Geschrieben am 23.02.2016 von HNF

Den Winter 1939/40 verbrachte Konrad Zuse als frisch eingezogener Infanterist in der Eifel. Dort konnte er aber weiterhin über seine Computer sowie über eine mögliche Anwendung in der Chiffriertechnik nachdenken. Seine Unterlagen dazu liegen heute im Zuse-Nachlass im Archiv des Deutschen Museums in München und sind online zugänglich. Wir haben sie uns einmal angeschaut.

1938 vollendete Konrad Zuse, unterstützt von Freunden und Familie, in Berlin den ersten Computer, die rein mechanisch arbeitende Z1. Am 3. März des Jahres brachte er Ideen zur Nutzung eines solchen Rechners und seines Speicherwerks zu Papier. Das zwei Seiten lange Typoskript trägt die Überschrift „Nachrichtengeräte“ und behandelt eine frühe Textverarbeitung sowie den Einsatz als Chiffrier- und Dechiffriermaschine. Auf technische Einzelheiten ging Zuse allerdings noch nicht ein.

Das Typoskript von 1938 liegt im Archiv des Deutschen Museums und gehört zum wissenschaftlichen Nachlass des Computerpioniers. Es kann zugleich im Konrad Zuse Internet Archive gefunden werden, wenn man den Titel ins Suchfenster tippt. Gibt man statt „Nachrichtengeräte“ das Wort „Chiffriergerät“ ein, werden weitere Schriften zur digitalen Verschlüsselung angezeigt. Sie stammen aus dem Winter 1939/40 und bringen die Details, die in der Ideenskizze von 1938 noch fehlten.

Zu jener Zeit war Konrad Zuse Soldat, denn er wurde gleich zu Beginn des 2. Weltkriegs zur Infanterie eingezogen und in der Eifel stationiert. Seine Vorgesetzten erlaubten ihm aber, zumindest theoretisch an seinen Erfindungen weiterzuarbeiten. Dazu gehörten die Ideen zum Chiffrieren. Sie führten zu zwei Konzepten, die Zuse teils mit Hand, teils mit der Schreibmaschine niederlegte. In beiden Fällen werden Buchstaben durch fünf Bits oder eine „Fünferkombination“ dargestellt – hier folgte Zuse dem gebräuchlichen Fernschreibcode nach der CCITT-2-Norm.

Sein erstes Konzept umfasst drei aufeinander folgende Schritte, mit denen sich der Klartext in eine Geheimbotschaft verwandelt. Schritt 1 ist die Addition einer Schlüsselzahl auf die Bitfolge eines Buchstaben, die als Dualzahl interpretiert wird. Falls dabei ein Übertrag entsteht, wird er gelöscht. Schritt 2 ist die Transposition – Konrad Zuse sprach von Permutation oder Platzvertauschung – von mehreren benachbarten Buchstaben nach einer bestimmten Vorschrift.

Der dritte und letzte Schritt ist die Umkehrung nach Maßgabe einer Schlüsselzahl, zum Beispiel 01101. Die Einsen führen dann zur Inversion der Bits – 0 wird zu 1 und 1 zu 0 – an der 1., 3. und 4. Stelle von rechts, während die Bits an der 2. und 5. Stelle gleichbleiben. Der Buchstabe Z, dem im Fernschreibcode die Bit-Folge 10001 entspricht, wird also zu 11100 alias M. Anmerkung für Experten: Eine solche Umkehrung ist äquivalent zur Entweder-Oder- oder XOR-Verknüpfung der Booleschen Algebra.

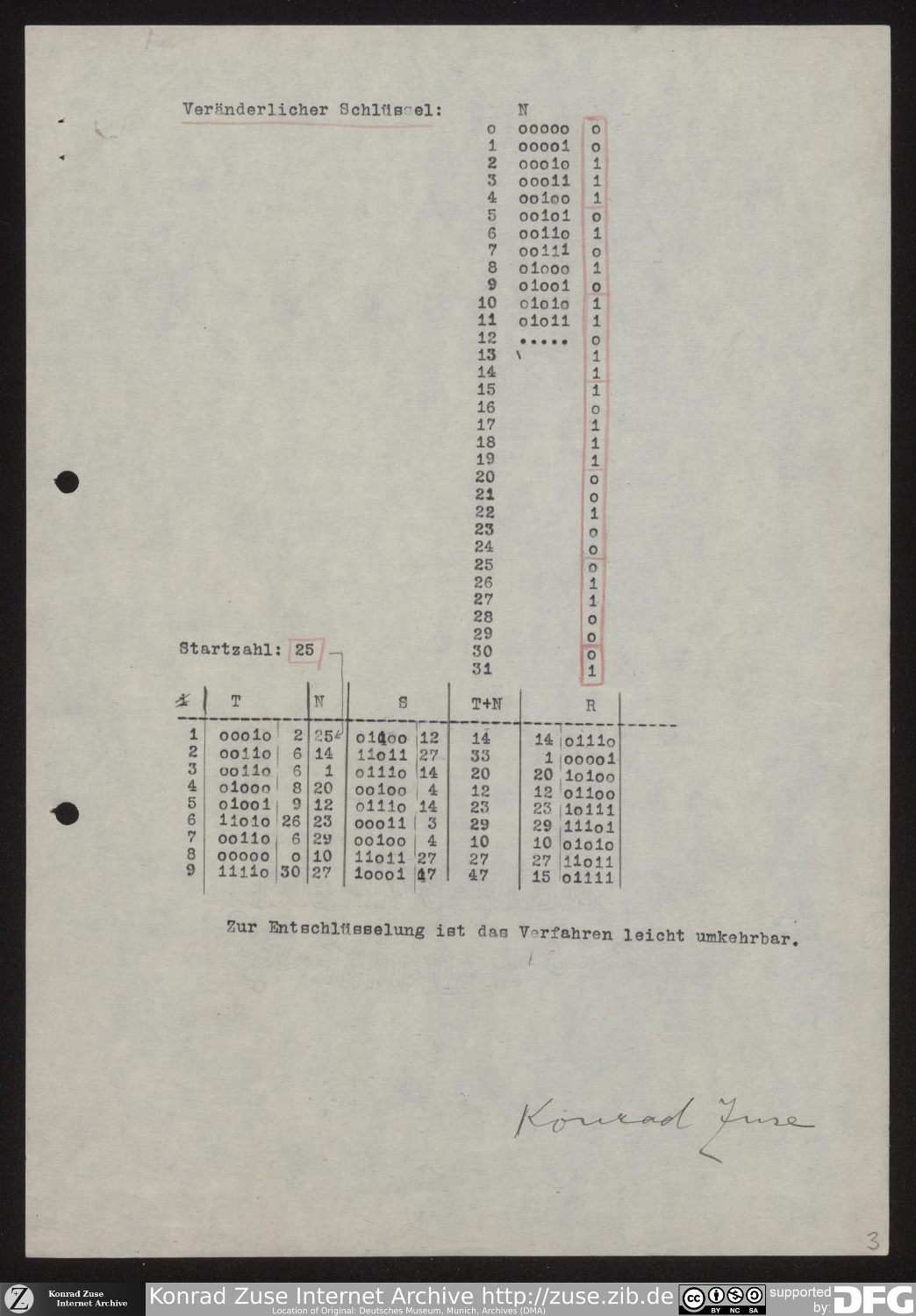

Wahrscheinlich Anfang 1940 entwickelte Zuse ein zweites Konzept, das sich auf die Umkehrung und die Addition beschränkte. Sein Typoskript haben wir am Ende des Blogtextes angehängt, das Beispiel auf der dritten Seite des Skripts zeigt aber nur eine Verschlüsselung mit dualen Additionen. Dort beschreibt Zuse ein wichtiges Element des Konzepts, die Auswahl der fünf Bit langen Schlüsselzahlen, die jeweils auf die Bitfolgen des Klartextes aufsummiert werden.

Jene Zahlen ergeben sich aus der eingerahmten 0-1-Spalte rechts oben auf der Seite. Die Technik sei nun an den Klartextzeichen erklärt, die unten auf der Seite in der T-Spalte stehen. Zu Beginn wählt der Chiffrierer eine Startzahl zwischen 0 und 31 – im Beispiel ist es die 25. Nun geht er zu der Liste rechts oben und sucht die Zeilen auf, die mit 25, 26, 27, 28 und 29 beginnen. An den Zeilenenden findet er in der eingerahmten Spalte übereinander die Ziffern 0 1 1 0 0, und genau das ist die Schlüsselzahl, die auf das erste Klartextzeichen 00010 addiert wird.

Es gilt: 00010 + 01100 = 01110 oder 14 im Dezimalsystem. Diese Zahl ist das erste Zeichen des Geheimtextes und führt zugleich zur zweiten Schlüsselzahl. In der erwähnten Liste rechts oben enden die Zeilen 14, 15, 16, 17 und 18 mit den Ziffern 1 1 0 1 1, und die Dualzahl 11011 wird analog zum ersten Schritt auf das zweite Zeichen des Klartextes addiert, sprich 00110. Die Summe ist 100001. Das Streichen der linken 1 liefert mit 00001 das zweite geheime Zeichen.

Mit 00001 kommen wir außerdem zur dritten Schlüsselzahl 01110, den Rest wollen wir den Leserinnen und Lesern überlassen. Die zum Chiffrieren erforderlichen Schlüsselzahlen ergeben sich also aus einer langen Bitfolge – den gerahmten 32 Binärziffern – und einer Startzahl und zweitens aus dem Klartext selbst. Die Idee erinnert an das Autokey-Verfahren der klassischen Kryptographie. Hier findet sich auch die im ersten Konzept beschriebene Technik der Transposition.

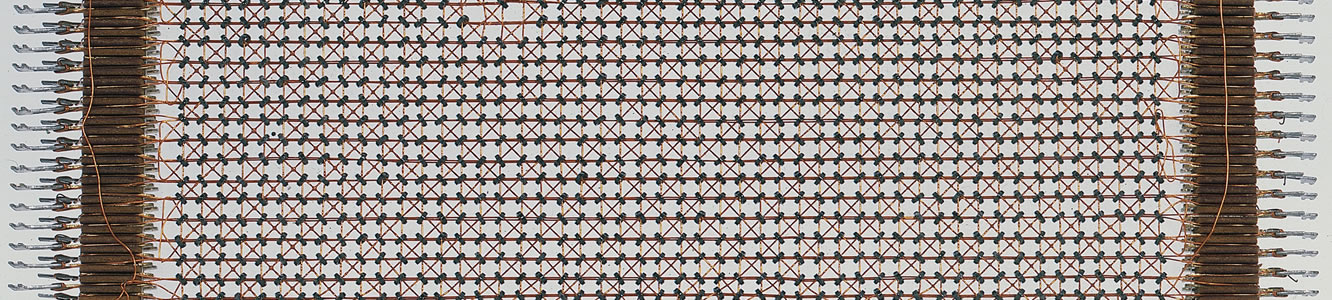

Zuses Ideen beeindruckten seinen Kommandeur so sehr, dass er ihm erlaubte, nach Berlin zu fahren und sie einem Experten des Heereswaffenamtes vorzutragen. Dr. Liebknecht erklärte ihm allerdings, dass man bereits über gute Geräte dieser Art verfügte. In der Tat nutzte die Kriegsmarine einen Siemens-Fernschreiber mit Chiffrierfunktion, den Geheimschreiber T52, der die Bits des Fünfer-Codes invertierte und permutierte. Ein Exemplar befindet sich – siehe unser Eingangsbild – im HNF (Foto: Jan Braun, HNF). Später führte das Heer noch den Schlüsselzusatz SZ42 von Lorenz ein.

Und damit endete der Ausflug von Konrad Zuse in die Kryptologie. Offenbar schreckte er 1939 vor der komplett digitalen Verschlüsselung zurück, die den Klartext nur als Verkettung langer 0-1-Folgen ansieht, die aufgeteilt und umgeordnet werden. Erst 1971 erfand der in Berlin geborene IBM-Forscher Horst Feistel seine Blockverschlüsselung, die die Grundlage vieler heutiger Chiffriermethoden bildet. Aber das ist vielleicht ein Thema für einen zukünftigen Blog-Text.

Bilder: Konrad Zuse Internet Archive, CC BY-NC-SA 3.0